In diesem Artikel zeigen wir Ihnen, wie man den Siemens Simatic S7 Know-How Schutz für Bausteine aufheben und knacken kann.

Es kann mehrere Gründe geben, warum man den S7 Know-How Schutz entfernen möchte und den Kopierschutz bzw. den Baustein entschlüsseln möchte. (Meist weil man die dazugehörigen Quellen und Projektdateien verloren hat)

Dieser - nicht ganz ernst gemeinte - Artikel beschäftigt sich mit der Frage, warum F-Adressen eigentlich immer woanders sind?

Die Antwort ist einfach: Weil die Hersteller Ihre Kunden gerne ärgern!

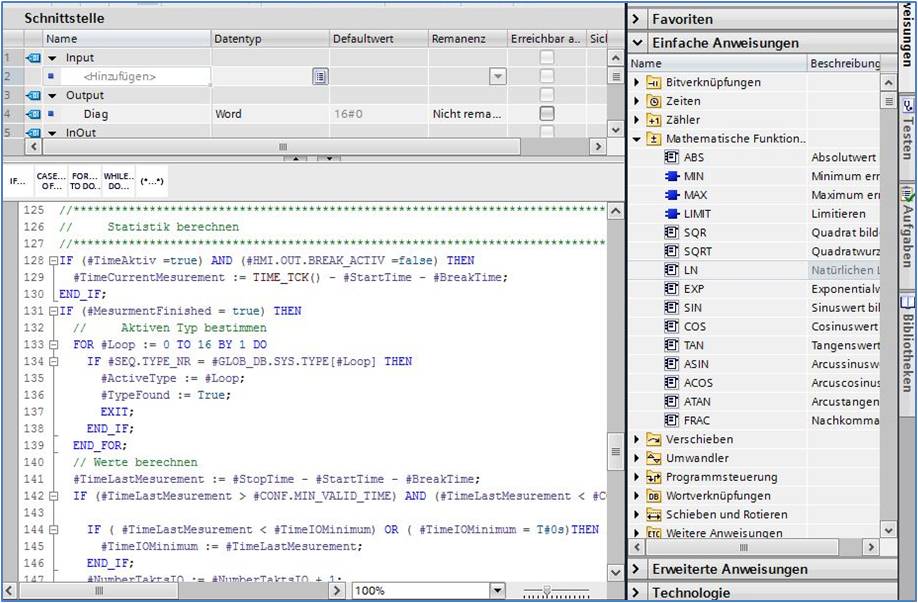

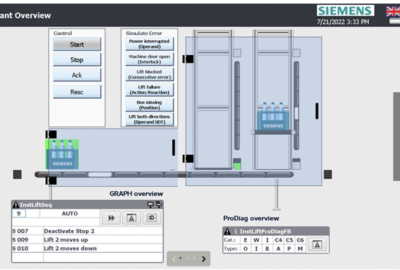

In diesem Bilder-Blog zeigen wir Ihnen die Grundfunktionen der PrpDiag Projektierung. Als Nachfolger von PDiag hat Siemens dort ein weiteres tolles Überwachungstool zur Verfügung gestellt (ab TIA V15)

Dieser Bilder-Blog zeigt einen Ausschnitt aus unserem Seminar-Lernserver. Auf Anfrage senden wir Ihnen gerne

einen Demo-Account mit Zugang zu unseren Step-by-Step Anleitungen.

In unserem Kurs "Netzwerktechnik TCP/IP" beschreiben wir seit einigen Jahren die wachsenden Gefahren von Hacker-Angriffen oder auch Ausfällen eines Anlagen-Netzwerkes wegen unzureichender Sicherheitsmaßnahmen im Umgang mit IT-Devices und IT-Daten. Auf Anregung unserer Kunden möchten wir kurz die typischen Angriffs-Arten vorstellen und mögliche Schutzmaßnahmen dagegen erwähnen.

Typische Angriffe und Schwachstellen eines NetzwerkesTOP - 3 der Angriffe: Die Erfahrung unserer Cyber-Analysts zeigt folgende Auswertungen...:

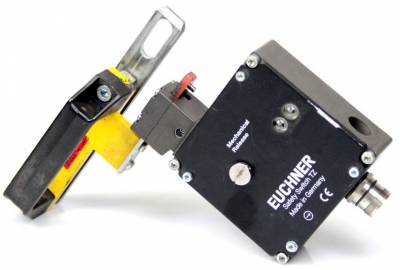

Alle gängigen Absicherungen eines Anlagennetzes (Routerkonfiguration, Switche, VPN, VLAN, etc.) sind wenig sinnvoll, wenn es nicht eine Zugangs- und Zugriffskontrolle für die Hallen oder Anlagen gibt. Gerade dies ist bei einigen größeren Firmen und Konzernen immer wieder ein Thema, da Zulieferer, Inbetriebnehmer und Lieferanten natürlich nicht 100%tig überprüft werden können. Niemand kann ausschließen das mitgebrachte Geräte etwaige Viren oder Schadsoftware enthalten.